Обеспечение безопасности документов и информации в них предполагает решение трех основных задач: обеспечение конфиденциальности, целостности и доступности данных. Криптография и алгоритмы на ее основе позволяют решить первые две задачи. Для этого разработаны криптопровайдеры – программные продукты, реализующие необходимые криптографические алгоритмы и позволяющие обеспечить в том числе неотказуемость от авторства с помощью электронной подписи. Обобщенно они называются средства криптографической защиты информации (СКЗИ).

Подробнее о том, для чего и как производится оценка влияния среды на СКЗИ рассказывает Мария Курносова, руководитель направления консалтинга информационной безопасности компании «Диасофт».

СКЗИ используют в разных сферах, например, для хранения, доверенной передачи документов и подтверждения их подлинности. Для законного использования СКЗИ необходимо выполнять требования соответствующих нормативно-правовых актов, в зависимости от области их применения.

Криптопровайдеры встраивают в информационные системы (ИС) через внешние программы-посредники или дорабатывают ИС для того, чтобы СКЗИ выполняли свои функции. Это могут быть плагины или локально устанавливаемые специальные программы.

Для гарантии того, что встроенные СКЗИ работают корректно, вызовы их функций не подменяются, проводится процедура оценки влияния среды.

Для чего проводится оценка влияния среды на СКЗИ

Необходимость оценки влияния среды штатного функционирования СКЗИ возникает всегда, когда разработчики встраивают в прикладные системы СКЗИ российского производства, на которые распространяется действие Федерального закона № 184-ФЗ от 27.12.2002 «О техническом регулировании» и его изменений, вступивших в силу в 2021 году. Учитывая законодательные требования к ГИС и значимым ОКИИ, а также отдельные отраслевые стандарты применения средств защиты информации, оценка влияния среды на СКЗИ становится центральной задачей архитектурного проектирования системы.

Именно эта процедура является единственной законодательно утвержденной и задокументированной ФСБ России формой подтверждения корректности функционирования СКЗИ. Она определяет степень влияния аппаратных, программно-аппаратных и программных средств системы конфиденциальной связи на штатное функционирование СКЗИ в составе информационной системы.

Успешно пройденная, эта процедура станет тем самым ключом, который позволит:

- подтвердить юридическую силу и значимость документов;

- обеспечить конфиденциальность данных;

- обеспечить неотказуемость от авторства информации;

- обеспечить безопасность обрабатываемой информации;

- реализовать меры по защите веб-сервисов.

Обеспечение этих свойств имеет критическое значение при совершении финансовых транзакций и обмене электронными сообщениями, защита которых является главной задачей использования СКЗИ в информационных системах.

Требования к СКЗИ, изложенные в «Положении о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации Положении ПКЗ-2005 ⃰, хорошо известны экспертам по информационной безопасности. В дополнение к этому необходимо выполнять требования, изложенные в формулярах и документах по эксплуатации СКЗИ. И чем сильнее специалист погружен в особенности практической реализации этих требований, тем больше вопросов появляется именно на этапе проектирования систем защиты.

Как показывает практика, при встраивании СКЗИ часто используются коробочные решения, в которых реализован основной пул требований безопасности, поэтому архитекторам и разработчикам нет необходимости погружаться во все детали. Но и тут без процедуры оценки влияния среды на СКЗИ не обойтись.

Выполнение многочисленных требований регуляторов – непростая и трудоемкая задача. Тем более что актуальность и применимость требований необходимо контролировать после каждого внесения изменений в программный продукт или систему.

Одно из основных и краеугольных требований при предоставлении цифровых или электронных услуг – это обеспечение аутентификации и идентификации субъектов с использованием доверенных инструментов, удостоверяющих подлинность авторства. Здесь на помощь приходит использование многофакторной аутентификации, криптографические способы защиты передаваемых сообщений, заявок, платежных поручений и документов, где также применяется СКЗИ. Напомним, что мы говорим об использовании сертифицированных средств защиты информации, и, в соответствии с требованиями ФСБ России, нужно определить, как IT-инфраструктура влияет на штатное функционирование СКЗИ. Для этого и необходимы проверка и соответствующее подтверждение – оценка влияния среды.

В соответствии с требованиями Положения ПКЗ-2005 при встраивании СКЗИ в информационные системы необходимо оценить корректность их работы в следующих случаях:

- если информация конфиденциального характера подлежит защите в соответствии с законодательством Российской Федерации;

- при организации криптографической защиты конфиденциальной информации в федеральных органах исполнительной власти, органах исполнительной власти субъектов РФ;

- при организации криптографической защиты конфиденциальной информации в организациях, независимо от их организационно-правовой формы и формы собственности, выполняющих заказы на поставку товаров и работы для государственных нужд;

- если защита информации конфиденциального характера возлагается российским законодательством на лиц, имеющих доступ к такой информации или наделенных полномочиями по распоряжению сведениями, содержащимися в данной информации;

- при обработке информации конфиденциального характера, обладателем которой являются государственные органы или организации, выполняющие государственные заказы, в случае принятия ими мер по охране ее конфиденциальности путем использования средств криптографической защиты;

- при обработке информации конфиденциального характера в государственных органах и организациях, выполняющих госзаказы, обладатель которой принимает меры к охране ее конфиденциальности путем установления необходимости криптографической защиты данной информации.

Такую проверку необходимо проводить совместно с испытательной лабораторией по техническому заданию, согласованному с 8 Центром ФСБ России. Решение этой нетривиальной задачи требует серьезных временных и финансовых затрат, а также компетенций разработчиков и специалистов по безопасности, которых не всегда достаточно. Кроме технического задания, на этапе разработки необходимо создать описание технического решения, формуляра, правил пользования, способов применения средств защиты, а также описание программы, руководства пользователя и администратора. Для программных продуктов необходимо корректно выбрать язык программирования, определиться с номенклатурой и объемом используемых сторонних библиотек, проконтролировать их на предмет использования зарубежных криптографических алгоритмов и избыточные функции, сформировать архитектуру и требования как к физическому, так и к программному окружению.

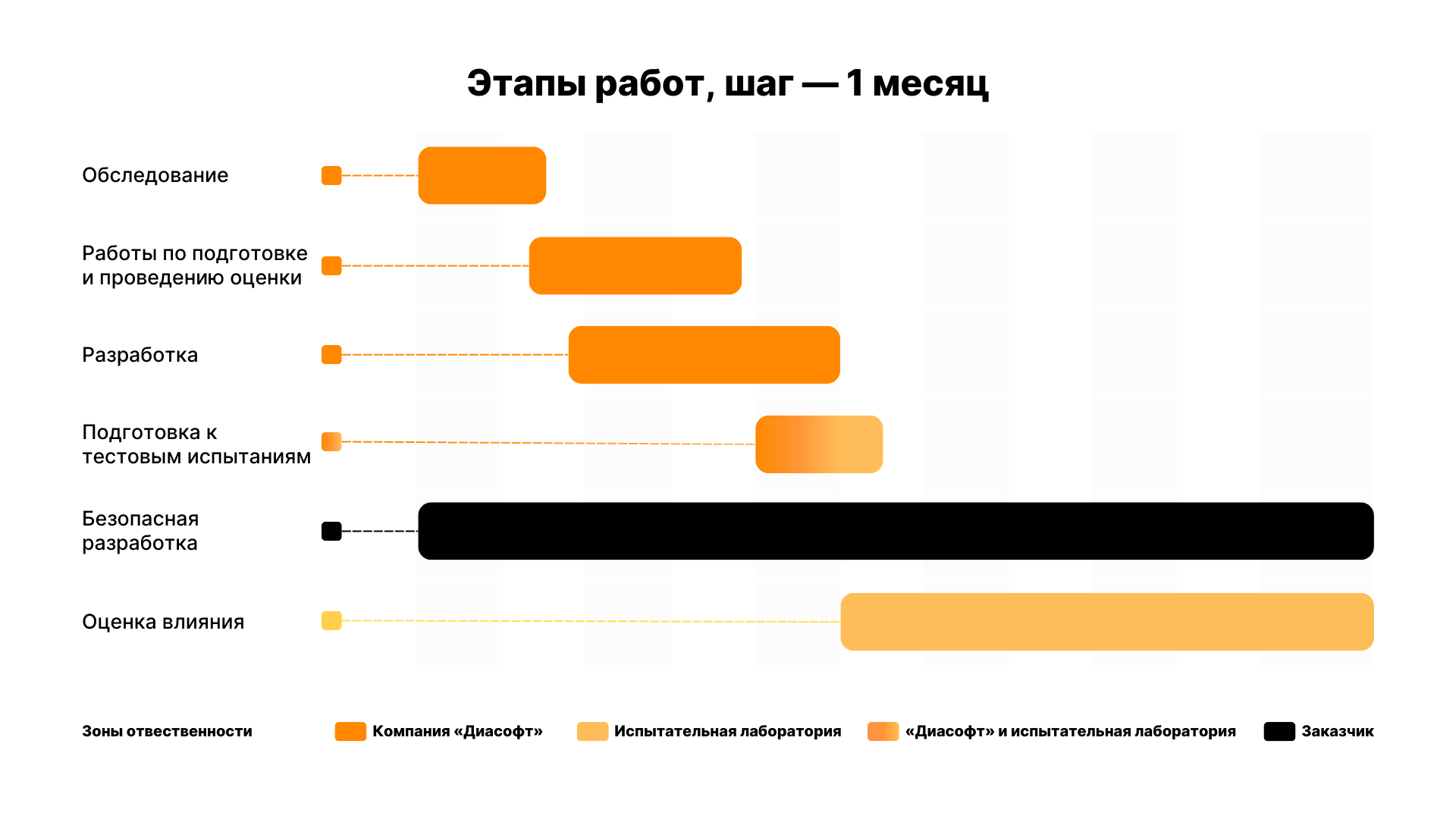

Как показывает опыт «Диасофт», специалисты которой успешно выполняют проекты по оценке влияния среды на СКЗИ, эти процессы могут занимать не менее 12 месяцев. Для более точного определения сроков и трудоемкости работ необходимо понимать архитектуру продуктов и оценить их влияние на СКЗИ.

Сегодня все большее применение находят системы ЭДО и СЭД. переходят на новые технологии, когда электронный документ является исходным оригиналом, а не копией бумажного. Он и есть тот самый оригинал, который необходимо защищать и хранить в соответствии с требованиями законодательства. При возникновении спорных ситуаций для отстаивания своих интересов в суде, например, необходимо корректно реализовать все применимые требования законодательства. В противном случае суд не примет материалы как подлинные, а правовая позиция сторон будет необоснованной.

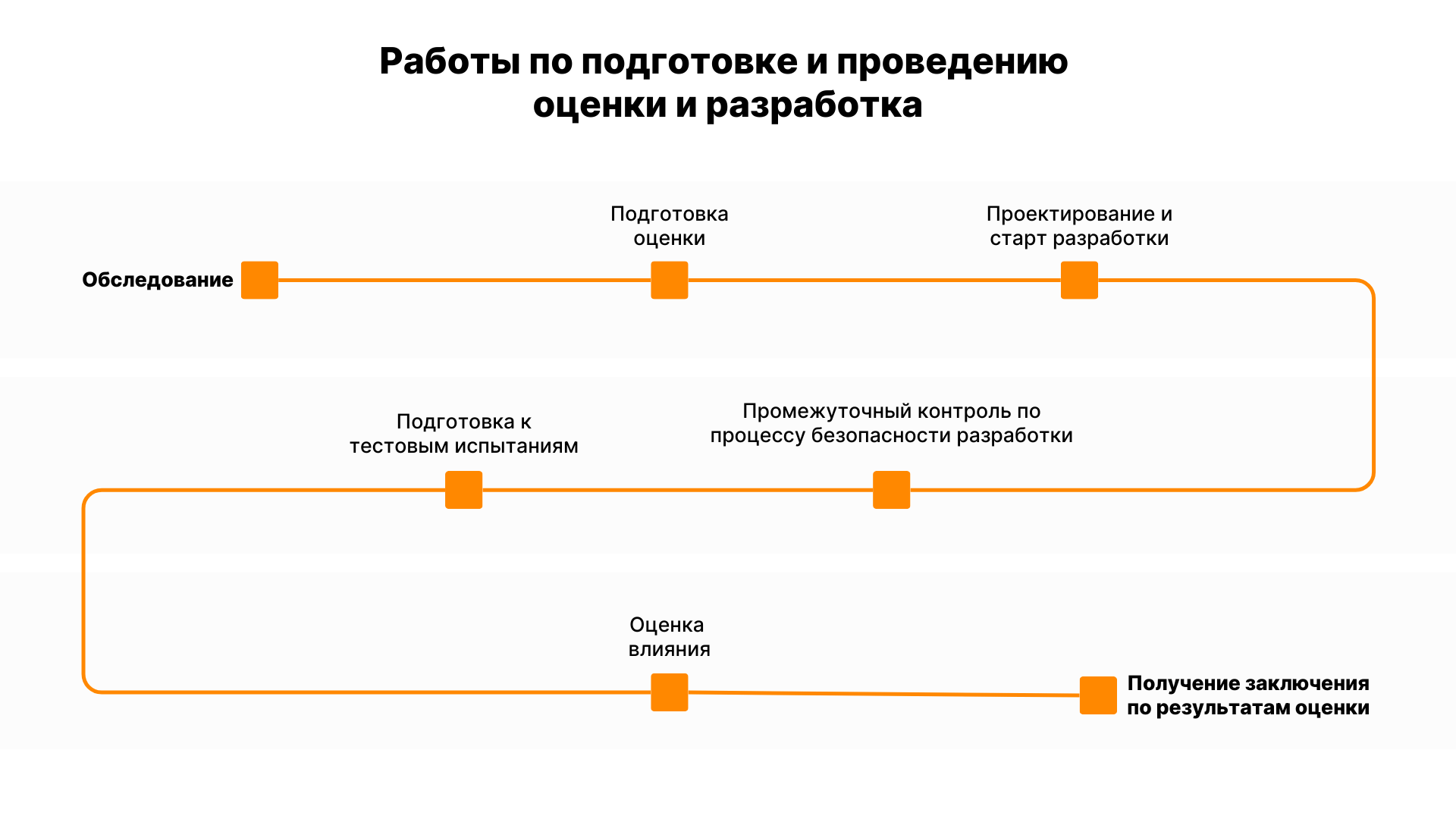

Особенности процесса оценки влияния среды на СКЗИ

Процедура процесса оценки влияния среды на СКЗИ должна проходить поэтапно.

Такой алгоритм работы позволит в установленном ФСБ России порядке проверить корректность встраивания СКЗИ в прикладные системы, оценить обоснованность и достаточность мер, принятых для защиты информации, обрабатываемой СКЗИ.

Особого внимания требует подготовительный этап, в ходе которого проводятся следующие работы:

- обследование функционала, технологических потоков информации, состава обрабатываемых данных и технических средств;

- анализ бизнес-процессов, составление перечня участников процесса;

- анализ технической документации;

- анализ целевого функционала или функционала, реализованного в специальном ПО (СПО);

- определение актуальных требований законодательства, распространяемых на заказчика (его отрасль, бизнес-процессы, ИС и ПО);

- составление отчета и рекомендаций по результатам обследования.

Подготовительный этап не должен быть формальным. Именно в ходе обследования определяются целевые показатели и ресурсы, на основании которых будет сделан выбор оптимального сценария работ. На этой стадии определяется продолжительность этапов и проекта в целом (на рисунке приведены средние данные).

Выполнение требований к проведению оценки влияния среды функционирования СКЗИ регулируют два основных документа:

- Положение ПКЗ-2005 (а именно его пункт 35 «Оценка влияния аппаратных, программно-аппаратных и программных средств сети (системы) конфиденциальной связи, совместно с которыми предполагается штатное функционирование СКЗИ, на выполнение предъявленных к ним требований осуществляется разработчиком СКЗИ совместно со специализированной организацией» и пункт 46 «СКЗИ эксплуатируются в соответствии с правилами пользования ими».

- Формуляр и правила пользования на СКЗИ.

После предпроектного обследования, когда уже определена архитектура решения, специалисты разработчика совместно с экспертами испытательной лаборатории выполняют работу по формированию эталонных исходных текстов, компиляций и дистрибутива. Далее идет подготовка эталонного стенда, плана тестирования и перечня проверок. На этом этапе, еще до передачи материалов в ФСБ России, разработчики выявляют недостатки кода, на устранение которых требуется время, и уже потом готовятся отчетные материалы, сопровождаемые экспертизой для получения выписки по результатам оценки влияния.

В большинстве случаев формуляр на СКЗИ повторяет требования ПКЗ-2005 к проведению оценки влияния в указанных в нем случаях.

Наш опыт показывает, что эта процедура является обязательной в следующих случаях:

- если СКЗИ применяются в ИС для защиты ПДн, КИ, КТ (в соответствии с федеральным законодательством для их защиты требуются СКЗИ, прошедшие процедуру оценки в установленном порядке);

- если СКЗИ используются для защиты информации конфиденциального характера в ФОИВ, ОИВ субъектов РФ и в иных организациях, выполняющих заказы на поставку товаров и работы для государственных нужд;

- когда необходимо обеспечить юридическую значимость электронного документооборота.

Конечно, могут быть исключения, когда такая оценка не нужна. Но на практике все ИС со встроенной криптографией так или иначе обрабатывают конфиденциальную информацию, которой требуется защита, или они создаются для организации доверенной работы пользователей.

Да, оценка влияния среды на функционирование СКЗИ – процесс сложный. Но только он дает любой, в том числе коммерческой, организации гарантию защиты ее интересов в суде при решении спорных ситуаций и обеспечивает конфиденциальность ее информации, снижая финансовые и репутационные риски. Независимых специалистов и лабораторий в России мало, как и судебных прецедентов по учету такой позиции. Для дачи показаний привлекается эксперт ФСБ России, экспертное заключение, которого будет формироваться на основе выполнения сторонами требований законодательных актов. Поэтому результат будет зависеть от того, сделана ли оценка встраивания СКЗИ в полном соответствии с установленными процедурами.

Работа с разными заказчиками, государственными, коммерческими и некоммерческими организации, обогатила и без того обширный опыт «Диасофт» в решении типовых задач защиты информации. Используя нашу экспертизу, вам не придется вникать в нюансы законодательства и самостоятельно решать сложнейшие задачи. Мы поможем вам быстро вывести на рынок такой продукт, который получит неоспоримые конкурентные преимущества. Сроки и стоимость работ будут конкретизированы уже на этапе проектирования системы, и вы сможете правильно рассчитать и оценить экономическую эффективность проекта.

* «Положение о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)», утвержденное приказом ФСБ РФ № 66 от 09.02.2005.