Лучшая защита — это нападение. Gartner описывает непрерывное управление угрозами (или continuous threat exposure management, CTEM) как «программу, которая выявляет и активно приоритизирует все, что больше всего угрожает вашему бизнесу». Когда организации переходят в наступление с CTEM, они активно отслеживают и защищают свои системы от атак и немедленно исправляют наиболее важные уязвимости, предотвращая серьезные последствия.

Аналитики Gartner прогнозирует, что к 2026 году организации на две трети сократят количество нарушений безопасности, если будут определять приоритеты инвестиций в безопасность на основе программы CTEM.

Мы продолжаем рассказывать о «Цикле хайпа», в который Gartner включили самые перспективные технологии ближайших лет и предположения об их развитии.

Что такое непрерывное управление угрозами

Проекты по оценке атак и уязвимостей часто приводят к появлению объемных и неприменимых отчетов с длинными списками типовых действий по устранению уязвимостей. Поскольку такой подход не приносит никакой пользы, организациям стоит отказаться от традиционных программ управления уязвимостями.

CTEM (continuous threat exposure management) — прагматичный и системный подход, предполагающий постоянную корректировку приоритетов в оптимизации кибербезопасности.

Представьте, что строите замок из песка. Вы потратили все утро, чтобы сделать из него дворец своей мечты, со рвом, башнями и центральным двором. Но тут начинается прилив: волны становятся все ближе и ближе, и теперь вы переживаете за сохранность своего шедевра.

Компьютерные сети и инфраструктура вашей организации — это тот песочный замок. Подобно волнам на пляже, хакеры и вирусы постоянно пытаются проникнуть внутрь. Непрерывное управление угрозами означает наличие команды, охраняющей «стены» компании. Ваша команда использует специальные инструменты, чтобы заметить приближающиеся угрозы и подать сигнал тревоги, так что защита развернута, а сети и инфраструктура находятся в безопасности.

Чем CTEM отличается от традиционных подходов к обеспечению безопасности

CTEM предлагает более комплексный, проактивный и основанный на оценке рисков подход к безопасности по сравнению с реактивным и изолированным характером традиционных методов.

Проактивность vs. реактивность

Традиционные методы основаны на точечной оценке уязвимостей и реагируют на обнаруженные угрозы, что так же полезно, как запирать дверь после того, как кто-то попытается взломать ее. CTEM отслеживает уязвимости и угрозы, стремясь предотвратить атаки до того, как они произойдут.

Целостность vs. изолированность

Традиционные подходы к обеспечению безопасности часто фокусируются на конкретных областях, таких как сетевая безопасность или безопасность приложений, что приводит к появлению «слепых пятен». CTEM дает целостный взгляд, охватывая сети, приложения, устройства, физическую инфраструктуру и сторонних поставщиков.

Риск-ориентированность vs. ориентир на активы

Традиционные методы обеспечения безопасности часто ориентированы на защиту всех активов в равной степени, что может быть ресурсоемким и неэффективным. В то время как CTEM определяет приоритеты уязвимостей на основе их потенциального воздействия и возможности использования, фокусируя ресурсы на наиболее критичных рисках.

Непрерывность vs. периодичность

Традиционные методы основаны на периодическом сканировании и оценке, оставляя пробелы в мониторинге между сканированиями. CTEM непрерывно отслеживает угрозы и уязвимости, предоставляя информацию в режиме реального времени и ускоряя время реагирования.

Угрозы, основанные на анализе угроз vs. статические данные

Традиционные методы опираются на внутренние знания и ограниченные данные об угрозах, в то время как CTEM интегрирует внешние данные об угрозах, чтобы быть в курсе последних методов атак и возникающих угроз.

Автоматизация vs. ручное управление

Традиционные процедуры обеспечения безопасности в значительной степени зависят от ручных процессов, что приводит к замедлению времени реагирования и потенциальным человеческим ошибкам. CTEM же использует автоматизацию для таких задач, как сбор данных, сканирование уязвимостей и ответные действия, повышая эффективность и результативность.

Сотрудничество vs. независимость

Традиционные методы направлены на обеспечение безопасности в рамках отдельных команд, что может привести к фрагментации усилий. CTEM использует единый подход, требующий сотрудничества всех отделов, включая ИТ, службу безопасности, операционный отдел и руководство.

Непрерывное совершенствование vs. статичность

Традиционные методы рассматривают безопасность как неизменное состояние, потенциально упуская из виду развивающиеся угрозы и уязвимости. CTEM предполагает непрерывное совершенствование путем регулярной оценки, адаптации и улучшения на основе новой информации и извлеченных уроков.

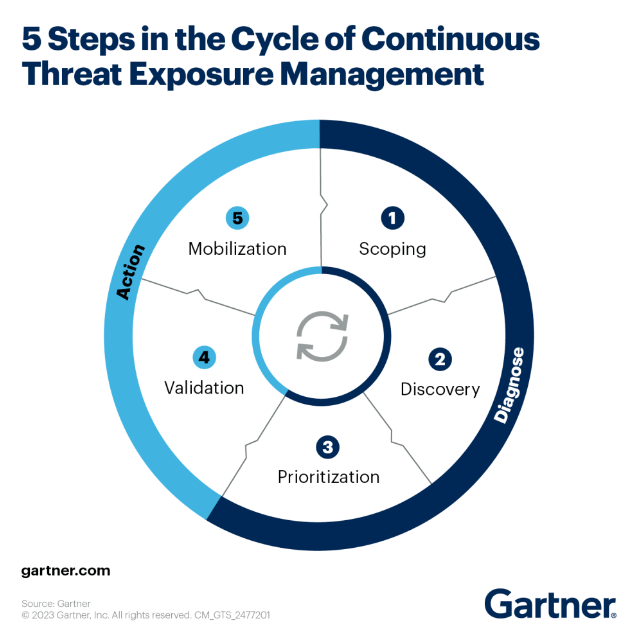

Этапы цикла CTEM

Шаг 1 — определение масштаба. Начните с определения целей программы CTEM, а затем составьте карту уязвимых точек входа и активов организации.

Шаг 2 — обнаружение. Определите скрытые уязвимости или слабые места в инфраструктуре организации.

Шаг 3 — расстановка приоритетов. Определите приоритеты угроз, которые злоумышленники с наибольшей вероятностью могут использовать против организации.

Шаг 4 — проверка. Систематически проверяйте, действительно ли выявленные проблемы могут быть использованы, затем проанализируйте, как слабые точки могут быть атакованы, и, наконец, проверьте эффективность исправлений, созданных вашей командой для устранения выявленных проблем.

Шаг 5 — мобилизация. На заключительном этапе процесса команды, сотрудничающие со всей организацией, мобилизуются, чтобы применить результаты CTEM на практике.

Сложности внедрения CTEM

Внедрение системы непрерывного управления воздействием угроз (CTEM) хотя и выгодно, но сопряжено с рядом проблем:

- Интеграция разрозненных инструментов и технологий. Объединение данных из различных инструментов безопасности, сетевой инфраструктуры и внешних источников информации об угрозах требует специальных знаний.

- Управление ложными срабатываниями и оповещениями. Большое количество предупреждений, генерируемых в ходе непрерывного мониторинга, может перегрузить команды безопасности, поэтому для выявления реальных угроз требуются эффективные фильтры и методы определения приоритетов.

- Технические проблемы — перегрузка и обработка данных. Анализ огромных объемов данных, полученных в результате непрерывного мониторинга, требует надежной инфраструктуры и эффективных средств обработки данных. Инструменты с поддержкой искусственного интеллекта помогут справиться с этим.

- Управление изменениями и сопротивлением сотрудников. Внедрение новых процессов и инструментов может встретить сопротивление со стороны сотрудников, привыкших к традиционным подходам к обеспечению безопасности.

Читать еще:

Почему Gartner советуют перейти на систему динамического управления рисками и что такое DRG?

Защита от умника: как управлять моделями искусственного интеллекта по принципу AI TRiSM

Три ошибки, из-за которых разработчики проигрывают конкуренцию, теряют сделки и клиентов