Всего за несколько лет Flipper Zero стал настолько популярным, что вокруг маленького девайса появилось множество мифов. И один из них — автоугон, якобы можно просто скопировать сигнал от бесконтактного ключа, открыть дверь и уехать.

Чтобы развенчать этот миф, разработчики хакерского тамагочи рассказали, какое оборудование используют угонщики и почему Flipper Zero точно не предназначен для этого. Более того, в качестве примера они продемонстрировали перехват радиосигнала автомобильного ключа куском кабеля от наушников. Если вы хотите понять, можно ли угнать авто с помощью Flipper Zero, рекомендуем этот материал.

Как на самом деле происходит угон автомобилей

Канадское правительство планирует запретить Flipper Zero — это мера по борьбе с угоном автомобилей с системами бесключевого доступа.

Разработчики Flipper Zero ответили на обвинения:

«Мы считаем, что подобные предложения вредят безопасности и тормозят технологический прогресс. Обычно их выдвигают те, кто не очень понимает, как работает система безопасности, и они ничего не сделают для решения проблемы угона автомобилей».

Чтобы выяснить, можно ли использовать Flipper Zero для угона таких автомобилей, важно понять, как работают системы бесключевого доступа и что делают угонщики, чтобы их взломать.

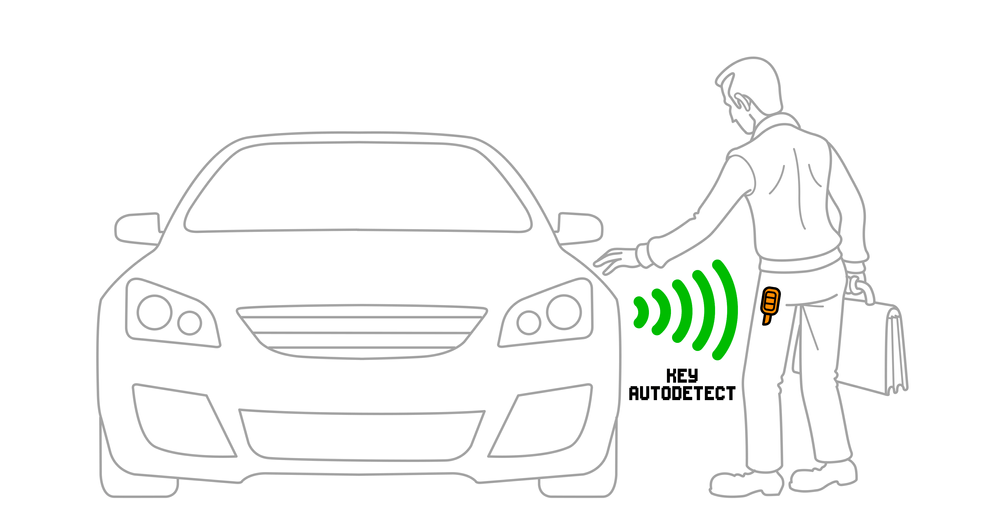

Что такое система бесключевого доступа

Автомобили с системами бесключевого доступа предназначены для разблокировки дверей, когда брелок находится в непосредственной близости от них, не требуя от владельца нажатия кнопки на нем. Простого прикосновения к дверной ручке достаточно, чтобы сработали датчики автомобиля и разблокировали двери. Двигатель запускается нажатием кнопки на приборной панели, когда ключ находится рядом. После этого брелок не понадобится до следующей остановки.

И снова двигатель будет работать, а двери разблокированы, даже если оригинальный брелок не находится поблизости от автомобиля, что как раз и используют угонщики.

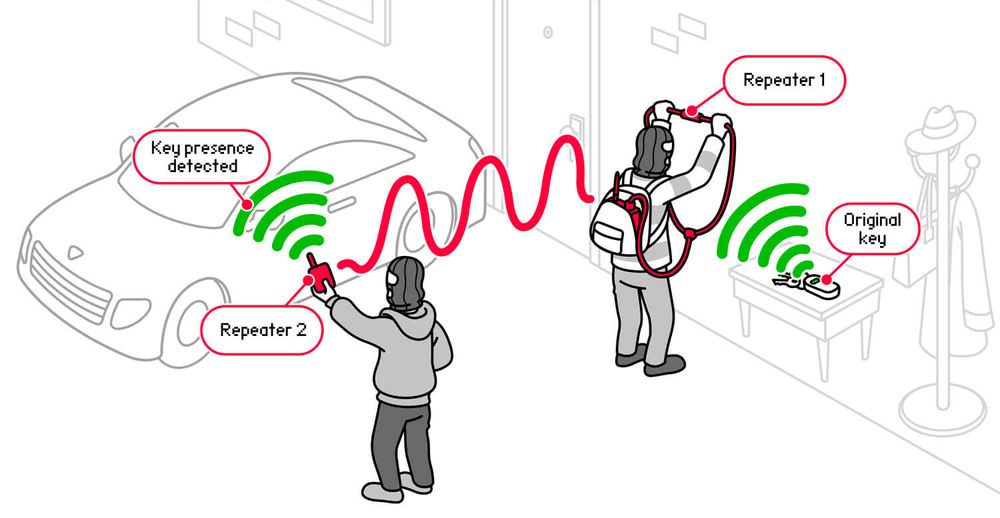

Как воры взламывают системы бесключевого доступа

Чтобы угнать автомобиль с системой бесключевого доступа, воры работают в паре и используют радиорепитеры, которые заставляют автомобиль поверить, что брелок находится поблизости, в то время как на самом деле он находится в доме жертвы.

Для этого воры устанавливают связь между автомобилем и брелоком с помощью двух ретрансляторов. Один ретранслятор они держат рядом с машиной, а другой — как можно ближе к дому, чтобы достать брелок внутри. Вор, находящийся рядом с домом, использует ретранслятор с большой антенной, которая может принимать сигналы даже через стену. Поскольку брелоки обычно оставляют возле входной двери, преступник с таким ретранслятором сможет легко их обнаружить. После подключения автомобиль и брелок считают, что они находятся рядом друг с другом, что позволяет мошенникам отпереть дверь автомобиля и запустить двигатель.

Многие ретрансляторы бесключевого доступа могут передавать сигналы в обоих направлениях с дальностью атаки до 1 км. Другие передают сигналы только от автомобиля к брелоку.

https://www.youtube.com/watch?v=D_3lgxMwrWI

Чтобы передавать сигналы брелоков через стены, ворам нужны огромные антенны и мощные ретрансляторы. Все задокументированные случаи угона автомобилей показывают, что оборудование для кражи занимает много места в рюкзаках воров.

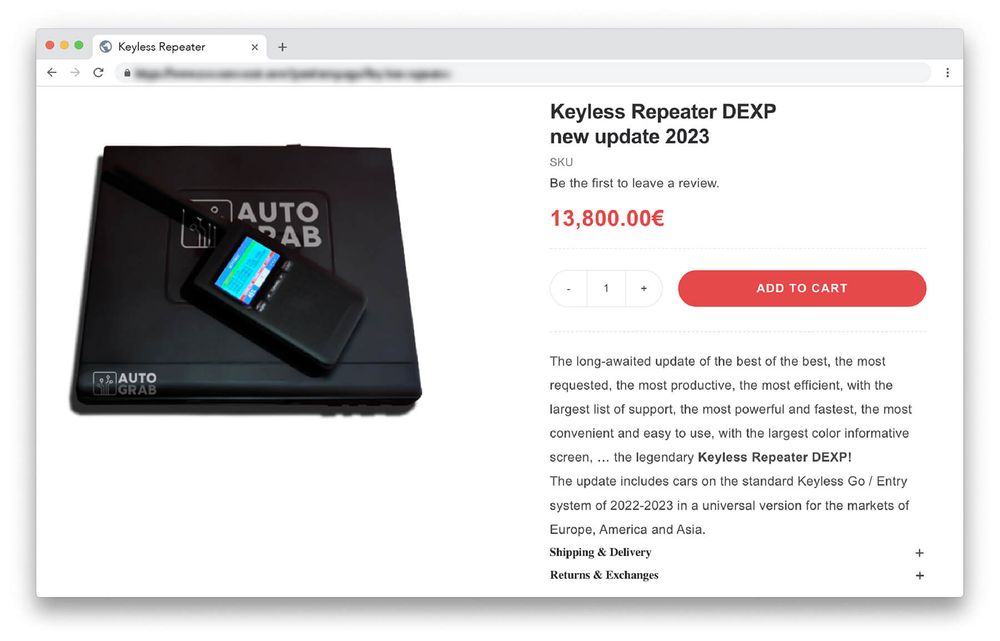

Каким оборудованием пользуются угонщики авто на самом деле

Такое оборудование для любой марки автомобиля можно найти на специальных сайтах. Достаточно набрать в поисковой строке браузера «keyless repeater», а поисковик выдаст длинный список сайтов с подобными инструментами по цене от €5000 до €14000.

Может ли Flipper Zero взломать машину

В социальных сетях можно найти множество видеороликов, в которых обещают взломать что угодно с помощью Flipper Zero. Но все это только ради того, чтобы набрать больше просмотров. Такой контент породил множество мифов и используется журналистами, которые не утруждают себя проверкой фактов. Неудивительно, что некоторые политики начали предлагать запреты, основанные на ложной информации. Чтобы исправить ситуацию и развеять мифы, разработчики хакерского тамагочи ответили на вопросы о Flipper Zero:

Можно ли угнать машину с помощью Flipper Zero?

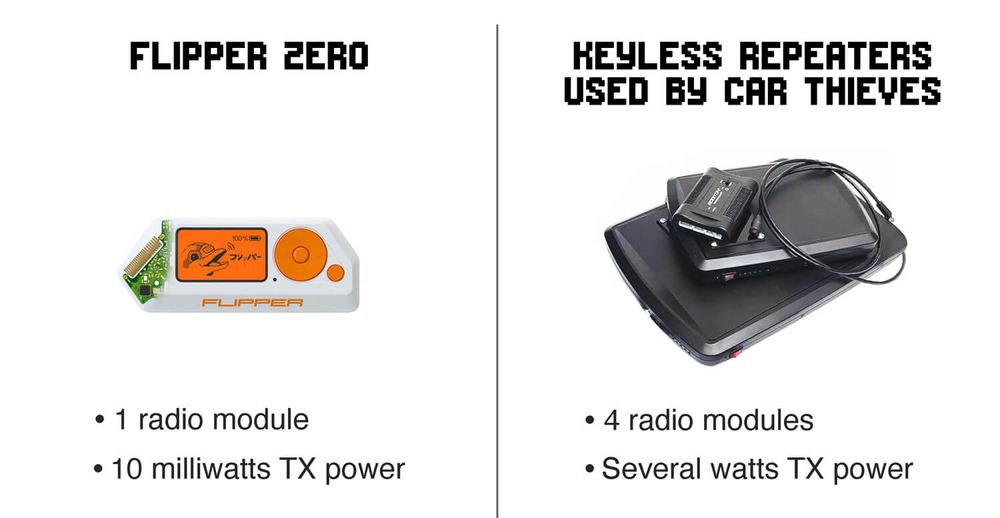

Не известно ни одного официально подтвержденного случая угона автомобиля с помощью Flipper Zero. Это связано с тем, что устройство имеет ограниченную функциональность и не может быть использовано в качестве ретранслятора для атаки на системы бесключевого доступа. Flipper Zero оснащен только одним радиомодулем, работающим в диапазоне суб-1 ГГц, в то время как бесключевые ретрансляторы имеют 4 радиомодуля: один для связи с автомобилем, другой для связи с брелком и два для связи между ретрансляторами.

Flipper Zero работает на тех же частотах, что и пульты дистанционного управления. Это применимо к авто?

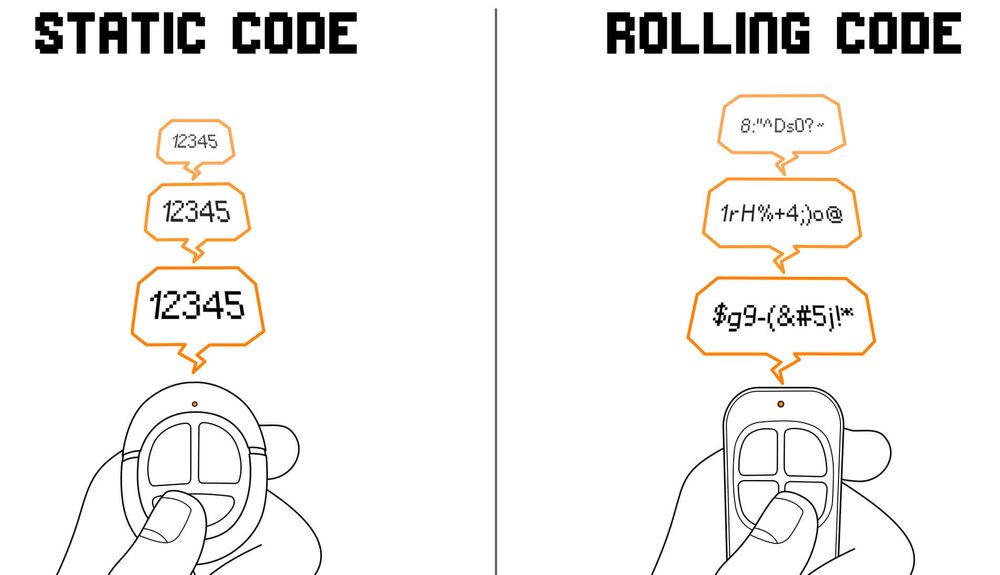

Flipper Zero может принимать и декодировать радиосигналы. Однако перехвата радиосигнала от пульта дистанционного управления будет недостаточно, чтобы разблокировать современный автомобиль, поскольку в них используется шифрование для обеспечения безопасности доступа.

Самая популярная система шифрования, используемая в автомобильных ключах, — rolling code, при которой каждое нажатие кнопки брелока генерирует свой зашифрованный радиосигнал. Эта система защиты помогает предотвратить базовые атаки, для которых требуется всего лишь радиомодуль стоимостью в пару долларов.

Как взломать радиосигнал с помощью куска провода

Хотя автомобили со статическими кодами были сняты с производства около 20 лет назад, они все еще используются. Главная уязвимость таких автомобилей заключается в том, что их радиосигналы можно легко перехватить и воспроизвести без сложных инструментов.

На самом деле статические коды настолько небезопасны, что их можно взломать с помощью куска провода, подключенного к микрофонному входу компьютера. Видеодемонстрация такого трюка есть на сайте компании-разработчика Flipper Zero. Приводим некоторые технические детали из ролика:

- Брелок работает на частоте 433 МГц. Это создает помехи в цепи микрофона, которые улавливаются в виде аудиосигнала при записи звука через микрофон.

- Модуляция On-Off Keying (OOK) кодирует данные через импульсы достаточно низкой частоты (т.е. медленно), что позволяет захватывать интервалы между импульсами, хотя сама звуковая карта ПК не может захватить сигнал такой высокой частоты, как 433 МГц.

- Диод нужен для того, чтобы на вход микрофона проходила только положительная полуволна колебаний. Поскольку амплитуда колебаний в резонансном контуре симметрична, если подать их непосредственно на микрофонный вход без диода, оцифрованный сигнал будет сведен к нулю.

- Конденсатор необходим для блокировки постоянного тока из микрофонного порта от попадания в резонансный контур. Звуковые карты всегда подают небольшой постоянный ток на порт микрофона, поскольку он необходим для работы микрофона.

- В видеоролике выше звук записывается с помощью программы Audacity. Полученный .WAV-файл обрабатывается в Universal Radio Hacker (URH) для декодирования сигнала с помощью пресета Princeton.

Этот пример показывает абсурдность всех попыток запретить устройства типа Flipper Zero. Чтобы защититься от перехвата радиосигналов, пришлось бы запретить всю электронику, включая наушники, а это нереально.

Flipper Zero создан на основе аппаратных компонентов, используемых в тысячах устройств — от радиоигрушек до образовательных DIY -наборов. Например, радиоприемник CC1101, встроенный в Flipper Zero, широко используется с момента его выпуска в 2007 году. Проблема заключается не в доступном радиооборудовании, а скорее в небезопасности устаревших систем контроля доступа.

ВНИМАНИЕ! Данная публикация не является инструкцией, рекомендацией, руководством к действию и предназначена только для ознакомления.

ЧИТАТЬ ЕЩЕ:

Flipper Zero: мультитул от русских хакеро

Аналоги Flipper Zero: обзор 5 девайсов со схожим функционалом

Взлом и угон Tesla с помощью Flipper Zero: как защитить авто