На пороге 2024 года компания Gcore опубликовала Gcore Radar — выходящий дважды в год отчет, в котором представлена внутренняя аналитика для отслеживания DDoS-атак. Обширная международная сеть центров очистки трафика позволяет компании наблюдать за тенденциями развития и изменения кибератак с течением времени. По результатам отчета Gcore пришла к выводу, что во второй половине 2023 года DDoS-атаки стали масштабнее и сложнее.

Рассказываем о тенденциях, характерных для кибератак прошлого года и их значении для разработки надежной стратегии защиты в 2024 году.

![]()

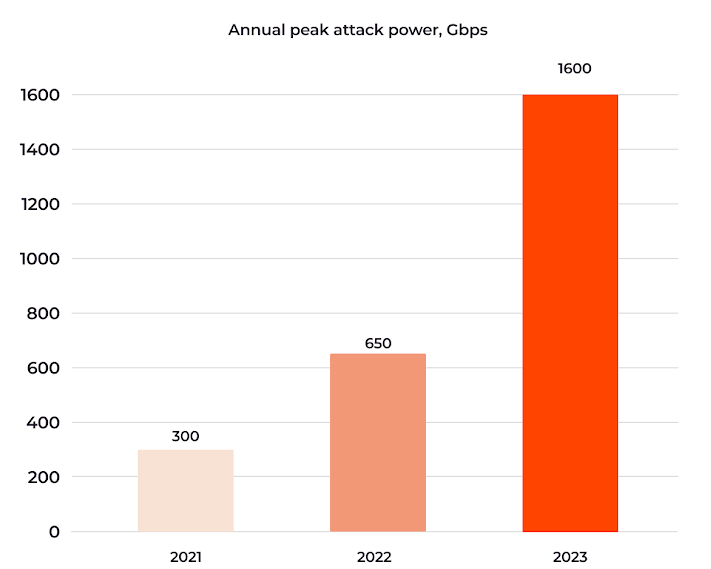

Увеличение мощности

За последние три года пиковая мощность DDoS-атак (зафиксированный максимум) увеличилась более чем на 100% в год:

- в 2021 году пиковая мощность DDoS-атак составляла 300 Гбит/с;

- в 2022 году она увеличилась до 650 Гбит/с;

- в I–II квартале 2023 года — 800 Гбит/с;

- в III-IV кварталах 2023 года рост составил 1600 Гбит/с (1,6 Тбит/с).

Примечательно, что из-за резкого скачка во втором полугодии 2023 года индустрия кибербезопасности начала измерять DDoS-атаки в новых единицах — терабитах.

Представленная информация наглядно демонстрирует существенное увеличение потенциального ущерба от DDoS-атак, и по прогнозам Gcore в наступившем году эта тенденция сохранится.

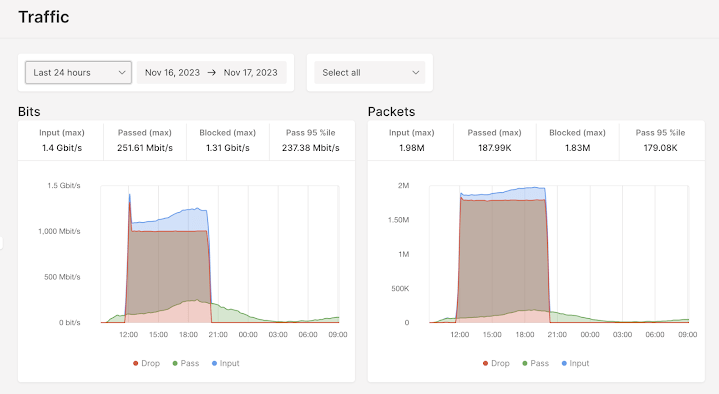

Продолжительность

По наблюдениям Gcore, в прошлом году длительность атак составляла от трех минут до девяти часов, в среднем они продолжались около часа.

Зафиксировать короткие атаки сложнее ввиду отсутствия возможности для проведения надлежащего анализа трафика из-за нехватки данных. Следовательно, предотвратить подобные атаки труднее. Для борьбы с продолжительными по времени атаками требуется больше ресурсов. Чтобы избежать длительного простоя сервера, необходимо предпринимать мощные меры по смягчению последствий атак.

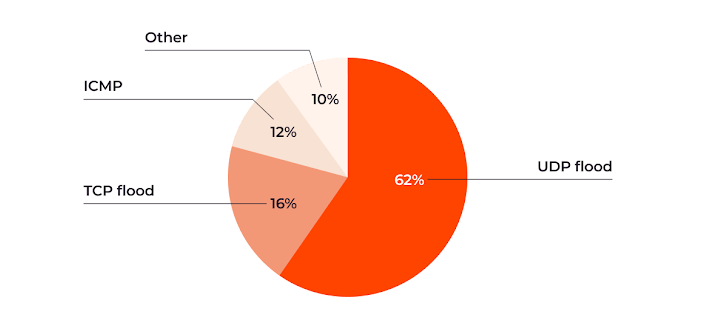

Преобладающие типы

Наиболее частыми атаками остаются UDP-флуды, на их долю приходится 62% всех DDoS-атак. Популярность сохранили TCP-флуды и ICMP-атаки: их доля от общего количества составляет 16% и 12% соответственно.

На все остальные типы DDoS-атак, включая SYN, SYN+ACK Flood и RST Flood, в прошлом году приходилось 10%. Таким образом, хотя часть злоумышленников использует сложные приемы, большинство киберпреступников по-прежнему предпочитает применять для отключения серверов отправку множества пакетов большого объема.

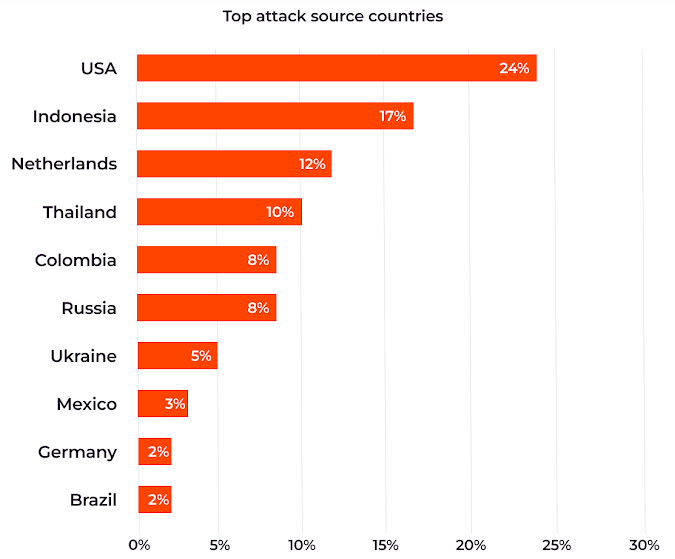

Источники атак

Глобальное распространение источников атак говорит о безграничном характере киберугроз, когда злоумышленники действуют через национальные границы. Во второй половине 2023 года Gcore выявила различные источники DDoS-атак, при этом лидером по количеству запущенных атак является США (24%). В первую десятку входят: Индонезия (17%), Нидерланды (12%), Таиланд (10%), Колумбия (8%), Россия (8%), Украина (5%), Мексика (3%), Германия (2%) и Бразилия (2%). Все это свидетельствует о широко распространенной мировой угрозе.

Географическое распределение источников DDoS-атак предоставляет важную информацию для разработки целевых стратегий защиты и формирования международной политики, направленной на борьбу с киберпреступностью. С другой стороны, определить местонахождение злоумышленников непросто из-за использования ими таких методов, как подмена IP-адреса или применение распределенных ботнетов. Это затрудняет оценку мотивов и возможностей, которые могут быть самыми разными – от атак, спонсируемых государством, до действий отдельных хакеров.

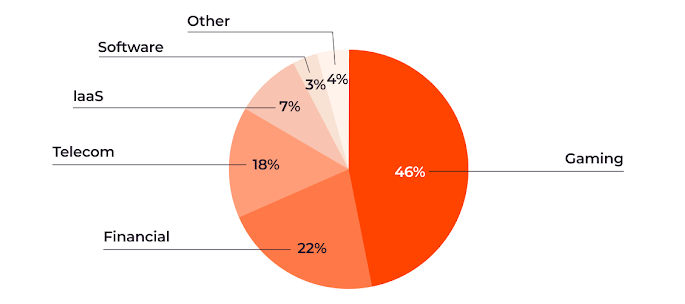

Целевые отрасли

Наиболее подверженными DDoS-атакам во втором полугодии 2023 года стали несколько основных отраслей:

- самой пострадавшей остается игровая индустрия: на ее долю приходится 46% атак;

- второе место занимает финансовый сектор, включая банки и сервисы гэмблинга (22%);

- большому числу нападений подверглись телекоммуникационные компании (18%), поставщики инфраструктуры как услуги (IaaS) (7%), и компании, занимающиеся компьютерным ПО (3%).

Если сравнить с предыдущем отчетом Gcore Radar, нацеленность злоумышленников не изменилась: наиболее интересными для них остаются игровой и финансовый секторы. Прежде всего, это связано с финансовой выгодой и возможностью оказать влияние на пользователей. Это говорит о необходимости применения в наиболее пострадавших отраслях целенаправленных стратегий кибербезопасности, например, использование контрмер для конкретных игровых серверов.

Анализ

В целом, данные за вторую половину 2023 года свидетельствуют о тревожной тенденции в сфере DDoS-атак. Особенную опасность представляет увеличение мощности атак до 1,6 Тбит/с. Компаниям и организациям необходимо готовиться к новому уровню угроз. Для примера, даже «скромная» атака на скорости 300 Гбит/с способна вывести из строя незащищенный сервер. Учитывая географическое распределение источников атак, становится ясно, что DDoS-угрозы представляют серьезную и глобальную проблему, решение которой требует международного сотрудничества и обмена данными.

Диапазон продолжительности атак демонстрирует, что злоумышленники становятся большими стратегами, адаптируя используемые приемы к конкретным задачам и целям.

К примеру, в игровом секторе мощность и продолжительность атак относительно невелики, однако здесь они происходят чаще, вызывая повторяющиеся сбои в работе определенного сервера. Это заставляет игроков переключиться на сервер конкурента.

В финансовой и телекоммуникационной отраслях, где более важным является экономический эффект, атаки часто бывают более масштабными, а их длительность сильно варьируется.

Постоянные нападения на игровой, финансовый, телекоммуникационный сектор и IaaS-отрасли демонстрируют, что злоумышленники стратегически подходят к выбору атакуемых объектов. Прежде всего, они нацелены на сервисы, нарушение работы которых будет иметь значительные экономические и эксплуатационные последствия.

Заключение

Отчет Gcore Radar за два последних квартала 2023 года предупреждает о постоянно меняющемся характере киберугроз. Организациям в разных секторах экономики необходимо внедрять комплексные и адаптивные меры кибербезопасности, а чтобы опережать DDoS-угрозы, нужно четко понимать меняющиеся модели и стратегии кибератак.