Немецкая фирма GSMK разработала необычный брандмауэр для своего криптофона под управлением ОС Android. Как пишут разработчики, межсетевой экран выявляет неблагонадёжные узлы сотовой сети, использование которых может оказаться небезопасным, и блокирует подключение к ним. Это первая система такого рода, пришедшая в гражданский сектор и доступная в настоящее время только для корпоративных клиентов.

Межсетевой экран стал дополнением к известной модели CryptoPhone 500 –защищённой версии Samsung Galaxy S3, вместо штатной прошивки в которую загружена фирменная ОС CryptoPhone.

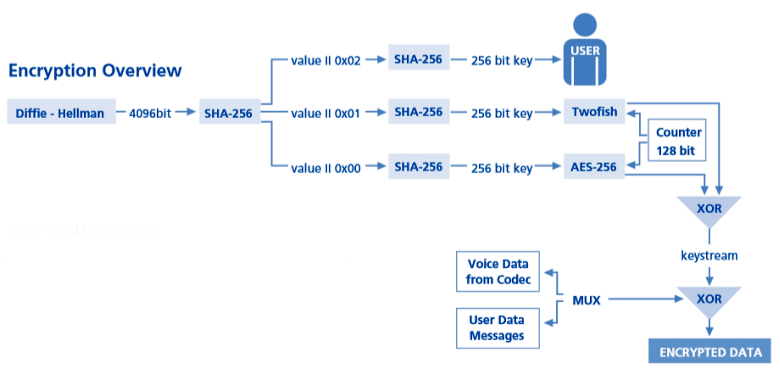

По данным GSMK она обеспечивает шифрование данных во внутренней памяти устройства, криптографическую защиту разговоров и передаваемых сообщений, а также расширенный контроль доступа.

Отдельный модуль в ней управляет правами доступа всех компонентов к беспроводным сетям, сенсорам смартфона и пользовательским данным в соответствии с созданными правилами безопасности.

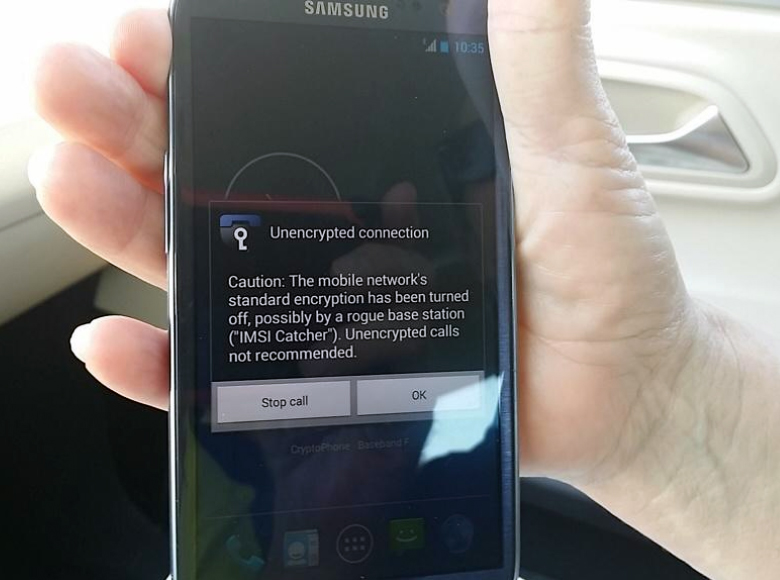

Теперь в ОС также интегрирован запатентованный фаервол, который предупреждает о попытках подключения к базовым станциям, на которых выключено стандартное шифрование или имеются другие угрозы безопасности.

Зарегистрировавшись в сети оператора, любой мобильный телефон устанавливает связь с той станцией, сигнал от которой в данный момент мощнее остальных. Это обеспечивает прозрачное для пользователя переключение между разными узлами сети. Связь не прерывается даже в момент разговора из движущегося автомобиля. Между площадью покрытия соседних вышек встречаются мёртвые зоны, которые можно устранить за счёт установки дополнительных репитеров. Их мощность гораздо меньше, чем у основных базовых станций, но такое оборудование гораздо доступнее по цене. Проблема возникает в тот момент, когда оно становится слишком доступным и начинает использоваться для нелегального сбора информации.

На конференциях по ИБ неоднократно затрагивалась тема ненадёжных узлов сотовой сети. Высказывались даже предположения о том, что заинтересованные лица намеренно используют их для отслеживания перемещений некоторых абонентов и упрощённого перехвата их разговоров. Федеральное агентство по связи США создало целевую группу для выявления таких нарушений. При этом FCC не указывает в публичных отчётах никаких деталей о ходе работ и, скорее всего, умалчивает об использовании такого оборудования спецслужбами и правоохранительными органами Америки.

В GSMK уверены, что под видом обычного оборудования сотовой связи нередко используются специализированные устройства для слежки за абонентами. Среди них полицейские системы Stingray, излюбленные спецслужбами трекеры IMSI и перехватчики GSM-трафика. В ходе предварительного тестирования нового брандмауэра совместно с фирмой ESD America были найдены первые косвенные подтверждения этим опасениям.

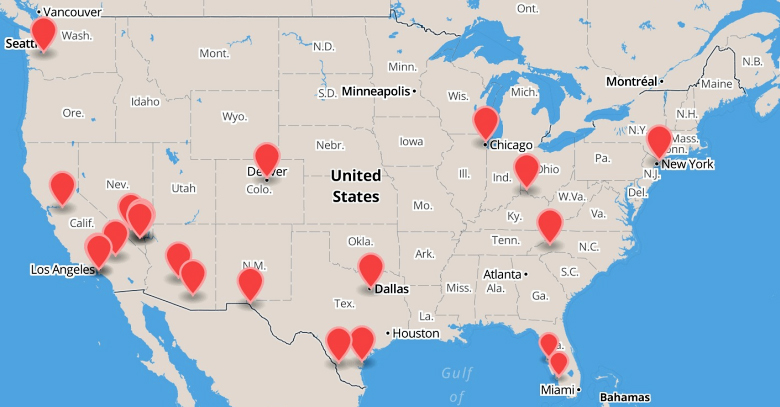

На территории США удалось обнаружить девятнадцать базовых станций, работающих вопреки действующим стандартам и представляющих реальную угрозу приватности подключившимся к ним абонентам. Некоторые из них меняли своё местоположение, что позволяет предположить их мобильное размещение – например, на базе фургона.

ESD America – крупный поставщик средств для защиты информации, выполняющий заказы министерства обороны и органов защиты правопорядка более чем сорока стран. Компания была сформирована десять лет назад в Австралии и быстро заняла лидирующие позиции в Азиатском регионе. Теперь её штаб-квартира находится в Лас-Вегасе, а среди заказчиков появились и корпоративные клиенты.

Генеральный директор ESD America Лес Голдсмит (Les Goldsmith) указывает, что точность обнаружения координат модифицированных базовых станций была невысока, но большинство из них определялись вблизи расположения американских военных баз и посольств иностранных государств. Ориентировочная стоимость оборудования для одной такой станции превышает сто тысяч долларов, что исключает вариант с проделками радиолюбителей.

Средний радиус действия каждого из таких узлов сотовой связи составляет километр-полтора. Тысячи устройств ежедневно подключаются к ним и передают данные своих ничего не подозревающих абонентов. Одна из методик ускоренной атаки заключается в генерировании помех на частотах, используемых при связи поколения 3G/4G (CDMA/LTE) для того, чтобы вынудить мобильные устройства переключатся в менее защищённый режим 2G.

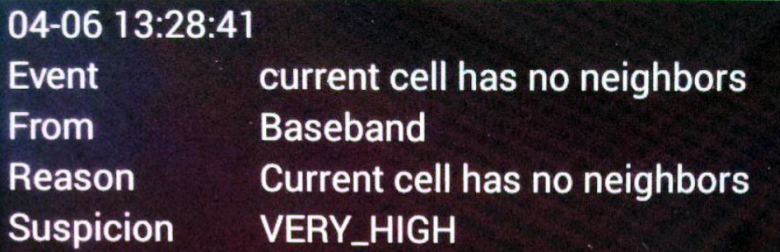

Брандмауэр CryptoPhone предупреждает о таком переключении. Кроме того, он автоматически анализирует поведение выбранной станции: передаёт ли она идентификатор оператора, соответствует ли он формату соседних вышек связи, включено ли на ней использование стандартного шифрования и оценивает другие параметры.

Наверняка вы хотя бы раз получали сообщения оператора для автоматической настройки смартфона. Теоретически так можно сделать гораздо больше, чем прописать точку доступа и параметры подключения. Голдсмит утверждает, что возможности дистанционного контроля смартфонов гораздо шире.

«К примеру, некто может отправить управляющее сообщение для включения камеры в телефоне, – поясняет Голдсмит. – Наш брандмауэр покажет, что камера была активирована, хотя сам пользователь не делал этого».

Ещё более удивительно звучат выводы Голдсмита о практике дистанционного внедрения программных закладок, позволяющих незаметно собирать и передавать данные абонента. Никаких технических подробностей он пока не приводит, что заставляет задуматься о преувеличении степени угрозы и спекуляции фактами.

На фоне неугасающей полемики о тотальной слежке АНБ стало гораздо проще торговать страхом. Голдсмит не скрывает, что после скандала с участием Эдварда Сноудена спрос на защищённую модель CryptoPhone 500 вырос втрое, а первые сто тысяч устройств были проданы менее чем за год. Для столь специализированного смартфона это очень высокие показатели. Особенно если учесть, что его стоимость составляет $3500.