В конкурентной борьбе и в качестве своеобразных актов возмездия часто используются DDoS-атаки. Обычно их цель состоит в том, чтобы сделать серверы атакуемой организации временно недоступными. Для сайтов платёжных систем, интернет-магазинов, предвыборных кампаний и просто популярных веб-ресурсов такой вынужденный простой приводит к весьма ощутимым утратам. Порой вычислить виновных довольно сложно, особенно если атака проводится с использованием инфицированных компьютеров ничего не подозревающих пользователей.

При всём разнообразии тактик проведения атак по типу «отказ в обслуживании» в общем случае они сводятся к настойчивым попыткам загрузить серверы бесполезной работой. На них отправляется возрастающий поток различных запросов до тех пор, пока от атакуемого узла есть хоть какой-то отклик.

Серьёзная атака последовательно или сразу проходит по нескольким направлениям. Это наводнение UDP-пакетами, HTTP- SYN- и DNS-флуд, SQL-инъекции, плюс использование известных уязвимостей. Бесполезные сетевые пакеты забивают каналы передачи данных, а на их обработку тратятся все или почти все вычислительные ресурсы сервера.

Несколько лет назад простейшую DDoS-атаку мог устроить даже одиночка с высокой скоростью исходящего подключения. Для этого использовался LOIC, HOIC, GAS и другой спецсофт. Скоординированные групповые рейды были более эффективны, но если атакуемая сторона вовремя распознавала DDoS, то успевала заблокировать IP-адреса большинства атакующих до «падения» сервера. С появлением IRC-LOIC и распространением масштабных ботнетов ситуация изменилась. Сегодня обычных средств защиты сервера уже недостаточно, так как они плохо справляются с блокировкой IP-адресов атакующих, если их число измеряется сотнями тысяч.

В этой ситуации оказываются крайне эффективными методы анализа «больших данных». К примеру, фирма Incapsula (бывшая Imperva) развивает их как облачные технологии, предназначенные для защиты серверов своих клиентов от DDoS-атак и других сетевых угроз.

Весь входящий трафик клиента сначала поступает на фильтрующую платформу Behemoth по протоколу граничного шлюза (BGP).

Он анализируется на лету и уже после очистки от мусорных пакетов попадает к заказчику через безопасный туннель GRE. Хакеры думают, что атакуют рядовой сайт с виртуальным хостингом, в то время как реально кормят трафиком «бегемотов» – специализированную группу серверов, изначально рассчитанную на огромные потоки данных.

Каждый сервер содержит два процессора Intel Xeon E5-2690V2, обеспечивающих сорок логических ядер с частотой до 3,6 ГГц и сетевые карты Silicom с восемнадцатью портами стандарта 10 GbE. Всего один сервер обрабатывает на лету входящий поток на скорости до 170 Гбит/с и фильтрует до ста миллионов пакетов в секунду. Если этого оказывается недостаточно, то параллельно ему просто подключают следующий, распределяя нагрузку.

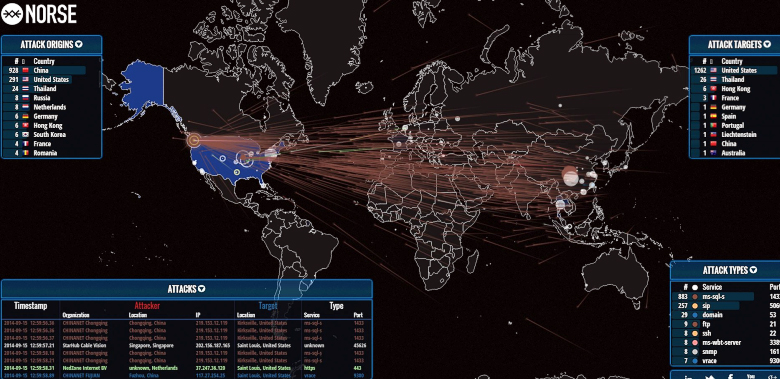

Разумеется, помимо грубой вычислительной силы секрет успеха Incapsula состоит и в оригинальном программном обеспечении. С его помощью визуализируется структура атаки, что даёт чёткое понимание картины происходящего и позволяет вовремя принять необходимые меры. Главная заслуга технологий обработки «больших данных» заключается даже не в том, что гигабайты мусорных пакетов постоянно отфильтровываются, а в способности доставить каждый запрос от легитимных пользователей на целевой сервер. Ни владелец сайта, ни его посетители просто не замечают DDoS-атак.

В октябре прошлого года Incapsula успешно отразила девятичасовую атаку на торговую платформу BTC China, а в августе этого года выдержала самое суровое испытание – DDoS-атаку, на одного из клиентов, длившуюся тридцать восемь дней. Пиковая нагрузка достигала 90 млн пакетов в секунду, а суммарный объём отфильтрованного трафика превысил пятьдесять петабит, но справился с ним всего один «бегемот».

Другой крупный поставщик решений для защиты серверов – Prolexic – в последнем отчёте приводит данные, говорящие о снижении числа мощных DDoS-атак. В среднем скорость потока едва достигает 7,8 Гбит/с, а число пакетов за второй квартал снизилось с 19,8 до 12 млн/с.

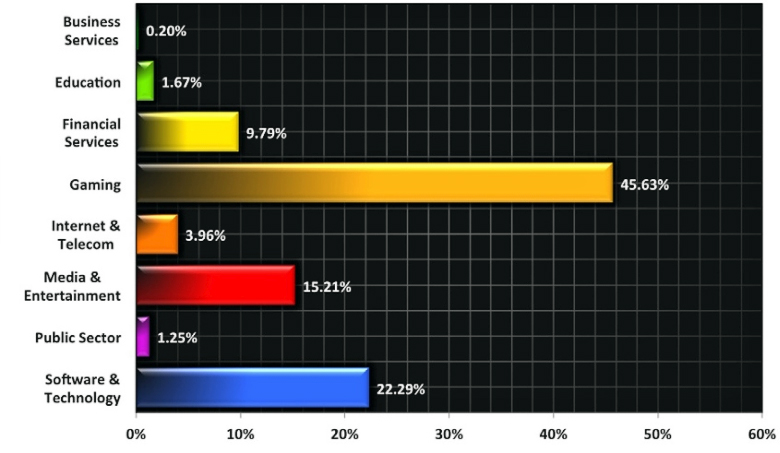

Однако более важно то, что атаки меняют свой характер. Популярной мишенью стали игровые серверы, сайты СМИ и софтверных компаний, а сами атаки теперь часто осуществляются на уровне серверных приложений, а не базовых протоколов. В отличие от примитивного HTTP-флуда, такие запросы имитируют действия реальных пользователей. При меньшем трафике они сильнее нагружают сервер, а выделить атакующих на фоне легитимных клиентов становится очень сложно.

«Интеллектуальные системы анализа обещают принципиально иную и более эффективную модель безопасности за счёт использования технологий обработки «больших данных, – говорил на проходившей в Нидерландах конференции по безопасности исполнительный вице-президент RSA Арт Ковьелло (Art Coviello). – Когда мы всесторонне изучим поведение людей и потоков данных, мы сможем преодолеть реактивные модели прошлого. Станет возможно более четко и быстро распознавать даже слабые сигналы о предстоящих атаках в условиях сильно зашумлённой инфосреды».

На практике отличить поведение атакующего узла от рядового пользователя помогает его «цифровой почерк» – особенности отправки запросов. К примеру, они следуют через равные интервалы, повторяются слишком часто и однотипно с другими участниками атаки. Сделать такой анализ в режиме реального времени возможно только силами ЦОД, выполняющего мониторинг крупных сегментов сети. Недавно Prolexic вошла в состав Akamai Technologies и стала обладателем самой большой в мире сети анти-DDoS серверов, расположенных в пяти скрубберных центрах (специализированных ЦОД) на разных континентах.

Среди руководителей фирм, занимающихся обеспечением безопасности, растёт уверенность в назревшей необходимости скоординированных действий. До сих пор традиционный обмен информацией помогал развивать продукты и лучше понимать нужды клиентов. Обмен «большими данными» способен отобрать у организаторов DDoS-атак их главный козырь – скоординированность усилий.