Современные средства обеспечения информационной безопасности крупных предприятий – это сложные многокомпонентные решения, способные анализировать огромные массивы данных практически в режиме реального времени. Их проактивные компоненты обеспечивают защиту критических данных от кражи, а также случайной или злонамеренной модификации. Они дополняют комплекс традиционных мер безопасности, основанных на предопределённом списке правил фильтрации трафика и сигнатурной проверке файлов.

Профилактика вместо лечения

Даже простейшие антивирусные продукты обновляются ежедневно и хорошо выявляют типовые варианты вредоносных программ. Как только описание очередной из них попадает в базы, она удаляется из оперативной памяти, файловых систем и сетевого трафика автоматически. Поэтому для целенаправленных атак на ИТ-инфраструктуру предприятий используются более изощрённые методы. Это могут быть уязвимости нулевого дня, новый вирус, который ещё не засветился и обладает развитыми механизмами противодействия, методы социального инжиниринга и другие хитрости.

Применение технологий анализа «больших данных» в информационной безопасности повышает общую надёжность защитных систем, позволяет достигать высокой скорости реагирования на неизвестные угрозы. Только с ними появляется возможность своевременного обнаружения новых типов атак, описание которых ещё отсутствует. В случае, если заражение всё-таки произошло, устранить его последствия с ними тоже можно гораздо быстрее и легче.

Ликвидация угрозы ИБ подразумевает решение двух задач: определение локализации внедрённых вредоносных компонентов и установление их источника. Иначе в периметре безопасности так и останется незакрытая дыра. Обе проблемы эффективно решаются именно с помощью технологий расширенного анализа «больших данных».

Перед удалением – изучить

На первом этапе работают компоненты мониторинга сетевого трафика и протоколирования событий. Они фиксируются на разных узлах локальной сети, а затем между ними устанавливаются корреляции. Это помогает выявить любую аномальную активность и локализовать источник угрозы.

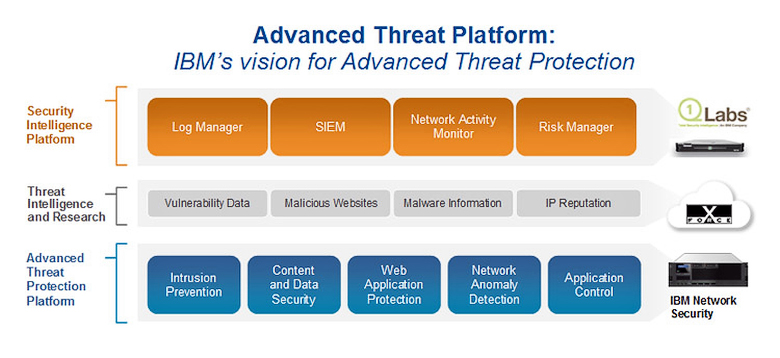

На втором этапе используются системы защиты от устойчивых угроз – ATP (Advanced Threat Protection). Они способны определить источник атаки благодаря использованию средств виртуализации, а также взаимодействию на уровне сети и конечных точек.

Предположим, что межсетевой экран разрешил загрузку файла с удалённого сервера. Антивирус его проверил и не нашёл ни сигнатурных совпадений, ни эвристических признаков опасности. Пользователь получил и открыл (запустил) файл, на который не сработал ни один защитный механизм, но его копия была передана компоненту ATP для более детального изучения. Она запускается в «песочнице», где её поведение анализируется в изолированной среде. Активность наблюдается длительно, поскольку не все вредоносные компоненты начинают действовать сразу. Если файл вызывает подозрительные изменения в виртуальной машине, администратор получает уведомление. В нём указаны причины тревоги, текущее местонахождение всех копий опасного файла и адрес, откуда он был загружен.

Среди средств противодействия несанкционированному доступу и сетевым атакам важное место занимают и другие «интеллектуальные» компоненты – такие как системы обнаружения вторжений (IDS) и мониторинга обращений к базам данных.

IDS

Системы защиты от вторжений изначально разрабатывались как отдельное программное или программно-аппаратное решение. В своём современном варианте они обычно входят в виде модулей в состав более сложного комплекса для защиты ИТ-инфраструктуры предприятия. Среди них есть два принципиально разных варианта, часто дополняющих друг друга.

Один модуль защищает преимущественно от внешних угроз. По своей сути это GrIDS (Graph-Based Intrusion Detection System). Такие IDS создают схему информационных потоков в режиме реального времени и сравнивают её с эталонной, типичной для нормальной работы. Благодаря такому анализу удаётся распознать сложные виды сетевых атак и определить внедрение на узлы ЛВС сетевых червей, которых не смог распознать антивирус и заблокировать межсетевой экран.

Другой модуль – это система обнаружения вторжений операционного уровня – OIDS (Operational Intrusion Detection Systems). Он необходим для выявления атак изнутри, на долю которых приходится большая часть всех инцидентов. OIDS защищает от действий инсайдеров и троянских компонент, которые остались незамеченными для других уровней защиты. Поскольку основная интеллектуальная собственность большинства предприятий имеет структуру баз данных, работу IDS дополняют более узкоспециализированные модули контроля обращений к СУБД.

Мониторинг обращений к базам данных

Кроме сетевых атак и работы вредоносных программ, свой цифровой след оставляют и другие попытки несанкционированных изменений. Постоянный мониторинг обращений к базам данных обеспечивает единый контроль их состояния в реальном времени. Применение мониторинга СУБД не только снижает риск утечки и повреждения критических данных, но и позволяет автоматизировать процедуру аудита в сложном, зачастую гетерогенном сетевом окружении.

Среди таких систем можно выделить Symantec Data Loss Prevention, IBM InfoSphere Guardium Database Activity Monitor, Oracle Database Firewall, комплекс «Гарда БД» и другие подобные разработки. Каждый из этих продуктов имеет уникальные особенности, но общий принцип их функционирования одинаков. Он основан на расширенном анализе работы (в том числе – с базами данных) и ориентирован на быстрое выявление любых отклонений.

Сбор информации выполняется локальными программными агентами. Данные стекаются на выделенный сервер, разделяются на десятки категорий и сопоставляются с профилями штатной активности. Запущенный на сервере анализатор выявляет признаки нарушения политик информационной безопасности и рассылает оповещения о любых подозрительных отклонениях. Это помогает сохранить конфиденциальность ключевых данных и расследовать любые инциденты по горячим следам.

Дополнительная защита уязвимых мест

Комплексные средства безопасности сегодня доступны даже в классе SOHO, однако уровня «больших данных» они достигают только у крупных компаний, обслуживающих большое число клиентов и ведущих расширенную статистику предоставления услуг. В первую очередь – операторов сотовой связи и интернет-провайдеров.

У телекоммуникационных компаний ИТ-инфраструктура имеет специфические уязвимые места – автоматизированные системы расчётов и базы, хранящие приватные данные миллионов абонентов. Последние следует обрабатывать в соответствии с Федеральным законом «О персональных данных», для чего требуется набор сертифицированных решений.

Любое из них обязательно будет содержать набор «интеллектуальных» компонентов, принципиальным свойством которых является реализация поведенческого анализа как универсального метода защиты. Он быстро выявляет любые отклонения в привычной схеме взаимодействия пользователей и работы программ.

Современные защитные системы – довольно сложный продукт, который требует квалифицированного внедрения. Без тонкой настройки и постоянного обслуживания они будут лишь накапливать информационный балласт и генерировать ложные сообщения об угрозах.