C конца 2014 года и по сей день в роутерах обнаруживается странный троян, который инфицирует их с неизвестной целью. Он не крадёт данные, не устраивает DDoS атаки, не перенаправляет на фишинговые страницы и не проявляет другой вредоносной активности. Более того, цифровой Робин Гуд пытается защитить маршрутизаторы от других сетевых угроз и предупреждает пользователя об использовании небезопасных настроек. Только в минувший понедельник его автор опубликовал исходный код и отправил в Symantec открытое письмо, где поясняет свои мотивы.

Впервые с этим трояном в диком виде столкнулся в ноябре прошлого года независимый исследователь l00t_myself. Анализируя странный процесс, он идентифицировал его как довольно сложный и, вероятно, неизвестный бэкдор, поскольку проверка на Virus Total выдала нулевой результат.

После изучения копии файлов в Symantec был выделен новый троян, получивший название Linux.Wifatch – сокращение от Wi-Fi и watch. Оказалось, что он обладает механизмами противодействия отладки, идентифицируя свой запуск в виртуальной машине.

Linux.Wifatch инфицирует роутеры разных производителей, но странным образом повышает их защищённость. Вместо классического набора злонамеренных действий, он просто выполняет мониторинг подключений и препятствует заражению маршрутизаторов чем-то более опасным для пользователя.

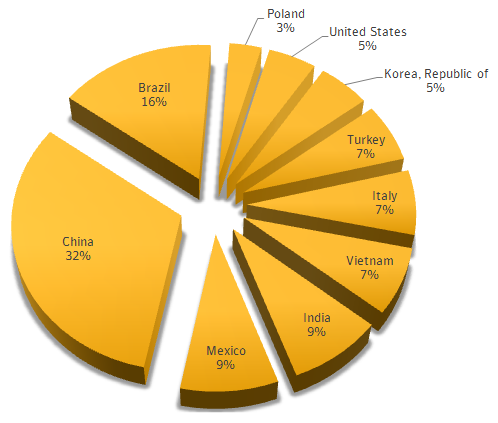

География распространения трояна сбивает с толку и не позволяет достоверно судить о происхождении. Свыше десяти тысяч роутеров оказались заражены в Китае, Бразилии, Мексике, Индии, Турции, Италии и Вьетнаме. В США число инфицированных им маршрутизаторов составило всего 5%, а в России (пока) – доли процента.

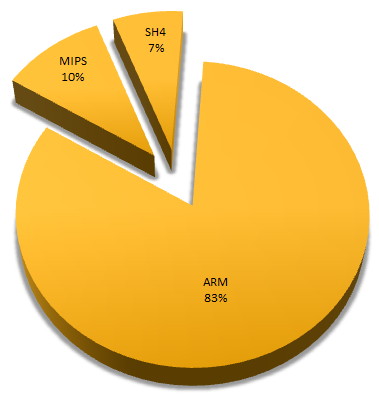

Большая часть кода Linux.Wifatch написана на Perl, что позволяет ему заражать сетевое оборудование с чипами разных архитектур. Основную долю среди заражённых устройств составляет ARM, далее следует MIPS и SH4.

В коде трояна содержится послание, которое он отображает при попытке подключиться к инфицированному роутеру через Telnet. Его текст является модификацией обращения Ричарда Столлмена. В нём говорится, что читающие это сотрудники АНБ и ФБР должны последовать примеру Сноудена, чтобы действительно защитить конституционный строй США от внешних и внутренних врагов.

На этой неделе автор трояна решил прояснить свои мотивы, чтобы прекратить циркуляцию домыслов о назначении Linux.Wifatch и его происхождении.

Для чего ты написал троян и выпустил его в сеть?

Во-первых, – с целью изучения. Во-вторых, – для лучшего понимания. В-третьих, – ради развлечения. В-четвёртых, – для нашей (вашей) безопасности. Помимо исследовательских целей, это действительно альтруистический проект. Добавлять вредоносные действия в его код не планируется (и приятно видеть, что Symantec следить за нашим творением).

Почему открытый релиз вышел сейчас?

Из него никогда не планировалось делать тайну. Как сказал Столлман, чтобы код оставался действительно этическим, он должен распространяться по бесплатной лицензии (согласен) и спрашивать разрешения, прежде чем действовать (здесь согласен наполовину).

Почему не опубликовали его раньше?

Чтобы избежать ненужного внимания, особенно со стороны вирусописателей, стремящихся избегать детектирования своих творений. План провалился, внимание всё-таки было привлечено, поэтому выпустить публичный релиз оказалось уместным.

Кто ты?

На самом деле, мы – не какие-то важные персоны.

Считаете ли вы, что плохо злоупотреблять ресурсами других людей?

Да, но Linux.Wifatch мало загружает полосу пропускания. Он даже увеличивает её путем устранения другого вредоносного ПО – например, bitcoin-майнеров. В результате снижается число ошибок и требуемых перезагрузок роутера, реже прерывается связь и предотвращается перегрев устройств. Пользователи сохраняют энергию и деньги, которые иначе могли бы потерять. Положительный эффект перевешивает отрицательные последствия. Мы кооптируем отдельные устройства, чтобы немного помочь общественности.

Могу ли я доверять вам? Быть уверенным, что вы не станете злонамеренно использовать моё оборудование?

Доверять можете, но Linux.Wifatch – не панацея. Кто-то всё равно может украсть ключ авторизации и получить доступ к роутеру, независимо от того, насколько хорошо я пытался его защитить. Всегда есть вероятность ошибок в коде, который позволяют получить доступ к любому устройству. Поэтому не следует слепо доверять нам – лучше самому позаботиться о безопасности.

Также подчеркну, что Linux.Wifatch не использует сложные методы внедрения или уязвимости нулевого дня, чтобы взломать устройства. В основном это просто подключение через Telnet и другие уязвимые протоколы. Он пытается ввести несколько действительно слабых паролей (наш любимый – это «password»). Дефолтные и словарные пароли хорошо известны. Кто-угодно может войти с ними. Поэтому Linux.Wifatch заражает только те устройства, которые изначально не были защищены вообще.

Несмотря на безопасность Linux.Wifatch, были опубликованы рекомендации по избавлению от него. Удалить «добрый» троян можно простой перезагрузкой роутера, а вот для предотвращения его повторного появления придётся залатать все дыры:

- обновить прошивку или использовать альтернативную;

- отключить удалённое управление роутером, если его сценарий использования позволяет обходится локальной настройкой;

- отключить потенциально опасные сервисы (Telnet, TR-069, P2P, WPS и другие), если это возможно;

- сменить алгоритмы на более надёжные (например, WEP на WPA2-PSK);

- использовать стойкие пароли;

- постоянно повышать свой уровень осведомлённости об актуальных угрозах и методах защиты от них.

Как показывает практика, без выполнения последнего пункта остальные не работают.

В статье использованы изображения с официального сайта компании Symantec.