Мы решили протестировать «Катану» в наиболее дружелюбной к зловредам среде – чистой Windows 7 SP1 x86 без апдейтов. Для упрощения заражения использовалась учётная запись администратора, а UAC был отключён. Немецкие аналитики из Clean MX ведут открытый список обнаруженных в сети вредоносных ссылок. Их первую двадцатку мы и скормили непропатченному IE 8.0 сразу после установки и обновления Dr.Web Katana.

Как и ожидалось, «Катана» не предупреждает о переходах на фишинговые сайты, даже когда они сделаны очень явно. Предложение скачать с одного из них и запустить вредоносный исполняемый файл «Катаной» также не блокируется — это не её задача.

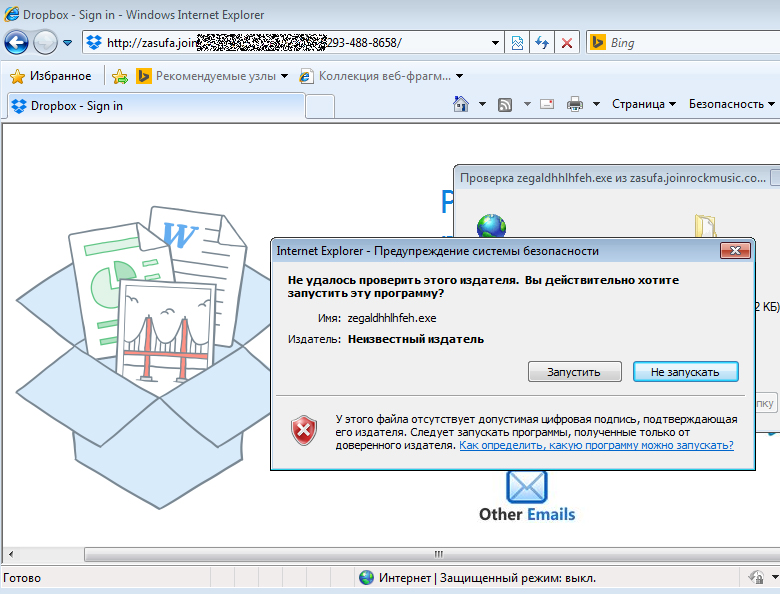

Dr.Web Katana быстро определяет вредоносную активность загруженной программы и предлагает заблокировать опасные изменения. Однако к этому моменту троянец уже получил частичный контроль над системой и вызвал ошибку в работе «Проводника».

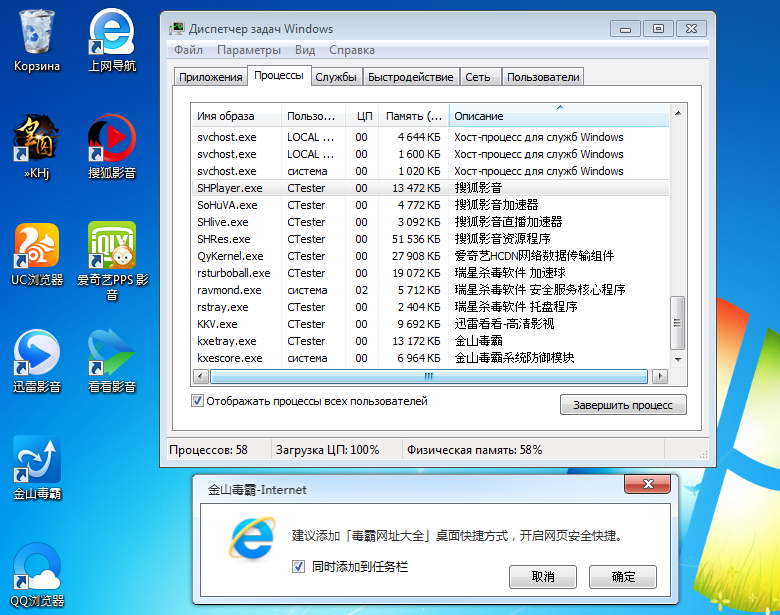

Через несколько секунд рабочий стол был полностью изменён троянцем. Появились новые ярлыки и активные компоненты навязчивой рекламы. Без нашего участия установлен и назначен браузером по умолчанию UC Browser. В систему принудительно установлены два псевдоантивируса, изменён файл hosts. Всплывающие порнобаннеры приводить не будем, нам они показались скучными.

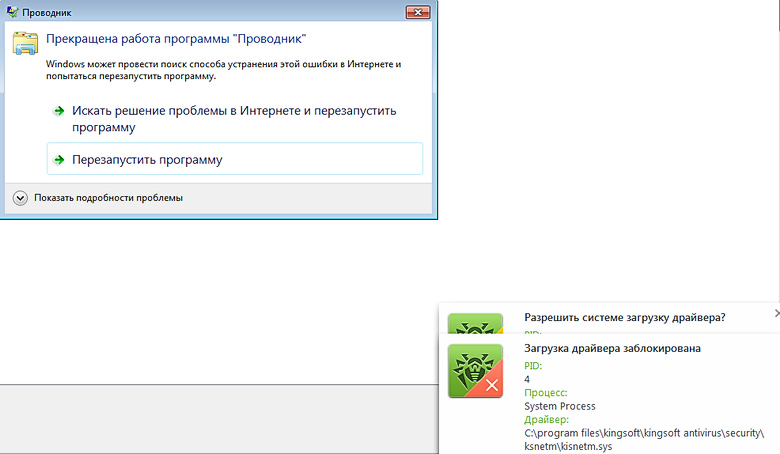

Секции автозапуска в реестре наполнились записями о загрузке троянцев и adware-модулей. Множество других отсутствует на этом скриншоте, так как ни один из сканеров сервиса VirusTotal их пока не распознаёт. Эти компоненты работают как системные службы и блокируют попытки удаления загруженных вредоносных программ.

После заражения загрузка антивирусных утилит из интернета и их запуск со сменных носителей блокируются активными троянами, список которых растянулся на половину диспетчера задач, но это только верхушка айсберга. Скрытых компонентов гораздо больше.

Для большинства пользователей вариант остаётся только один – выполнять лечение с загрузочного носителя и вручную удалять те вредоносные компоненты, которые пока не распознают антивирусы. Мы же попробовали противостоять в эксперименте активному заражению с помощью дополнительных утилит.

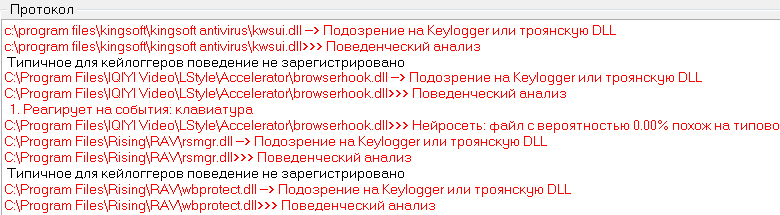

Средства анализа системы в бесплатной программе AVZ помогают выявить вредоносные компоненты, а другая freeware утилита Unlocker позволяет обойти средства самозащиты троянов и выгружать активные вредоносные процессы, разблокируя контролируемые ими файлы. После выгрузки из памяти и удаления нескольких десятков троянских модулей вручную нам удаётся запустить Dr.Web CureIt!

Будь помимо «Катаны» установлен антивирусный монитор и фаервол, заражение наверняка удалось бы предотвратить в самом начале. Разработчики подчёркивают, что Dr.Web Katana – это интеллектуальное дополнение, а не самодостаточное решение и не замена классическому антивирусу. Используемые в «Катане» технологии лишь помогают бороться с неизвестными угрозами. Они уже внедрены в комплексные средства защиты – Dr.Web Security Space и Антивирус Dr.Web v.11.0. Другие производители используют в своих продуктах концептуально схожие проактивные методы, но обычно не выделяют их как самостоятельные программы.